题外话:

笔者就职于某上市游戏发行公司,主导整个发行业务线从双 IDC 到腾讯云的搬迁。在此过程中踩了不少坑,便以文章的形式记录下来。

如有错漏之处,敬请指正。

我先简单介绍下我自己:

我是业务开发出身,负责渠道登录/支付业务,熟悉前端,研究后台开发框架后,逐步往运维方向摸索。

业务除了登录/支付业务,也做过风控系统、聊天监控系统,主要是一些防刷保护、敏感词判别、垃圾信息过滤等等。

本系列篇幅较长,共有 7 篇文章,本文是第 2 篇。文章列表:

某上市游戏公司从 IDC 上腾讯云的落地经验(1)——上云必要性与方案设计

某上市游戏公司从 IDC 上腾讯云的落地经验(2)——方案实施之接入层上云

某上市游戏公司从 IDC 上腾讯云的落地经验(3)——方案实施之应用层上云

某上市游戏公司从 IDC 上腾讯云的落地经验(4)——方案实施之缓存层上云

某上市游戏公司从 IDC 上腾讯云的落地经验(5)——方案实施之数据层上云

某上市游戏公司从 IDC 上腾讯云的落地经验(6)——方案实施之中间件上云

某上市游戏公司从 IDC 上腾讯云的落地经验(7)——总结与回顾

接入层上云

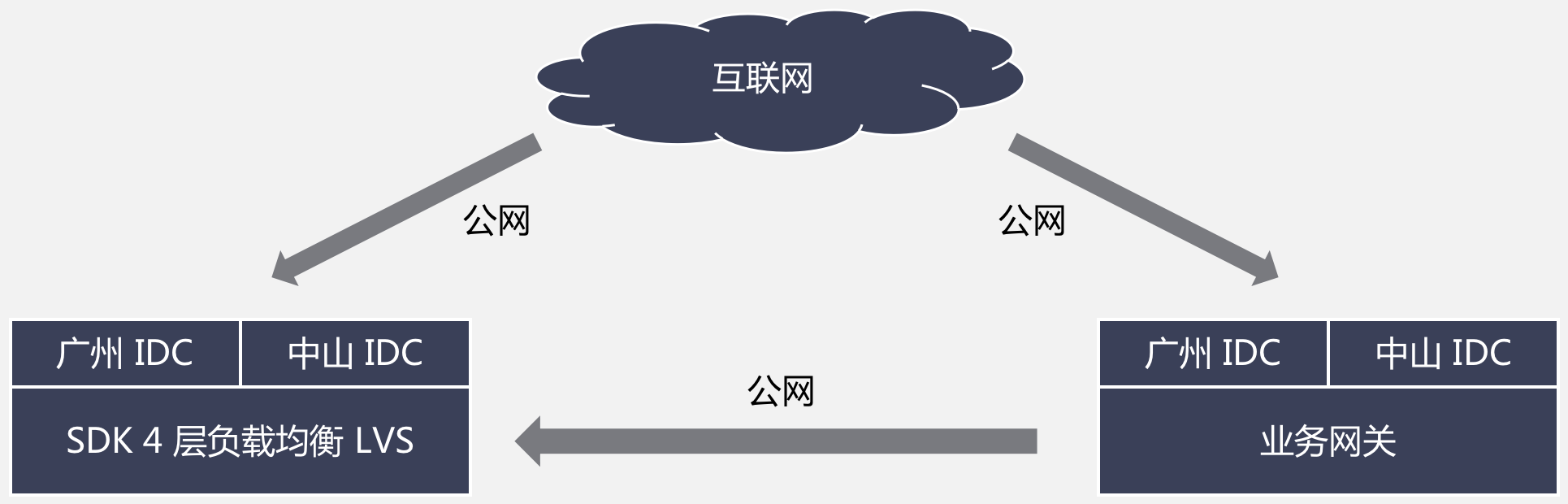

先简要看下旧架构图:

- 大部分业务通过公网双机房解析进行访问,使用 DNS 进行服务发现

- 业务网关对应用层进行封装,同样也是入口流量,业务本身获取客户端 IP 的方式错综复杂

- 使用 LVS 负载均衡,多业务复用

- https 在应用层的 nginx 进行卸载

- 缺乏 WAF 防火墙防护,经常有 SQL 扫描、刷号团伙、恶意爬虫/机器人等垃圾流量

- 对外直接暴露公网 IP,容易被 DDoS 攻击

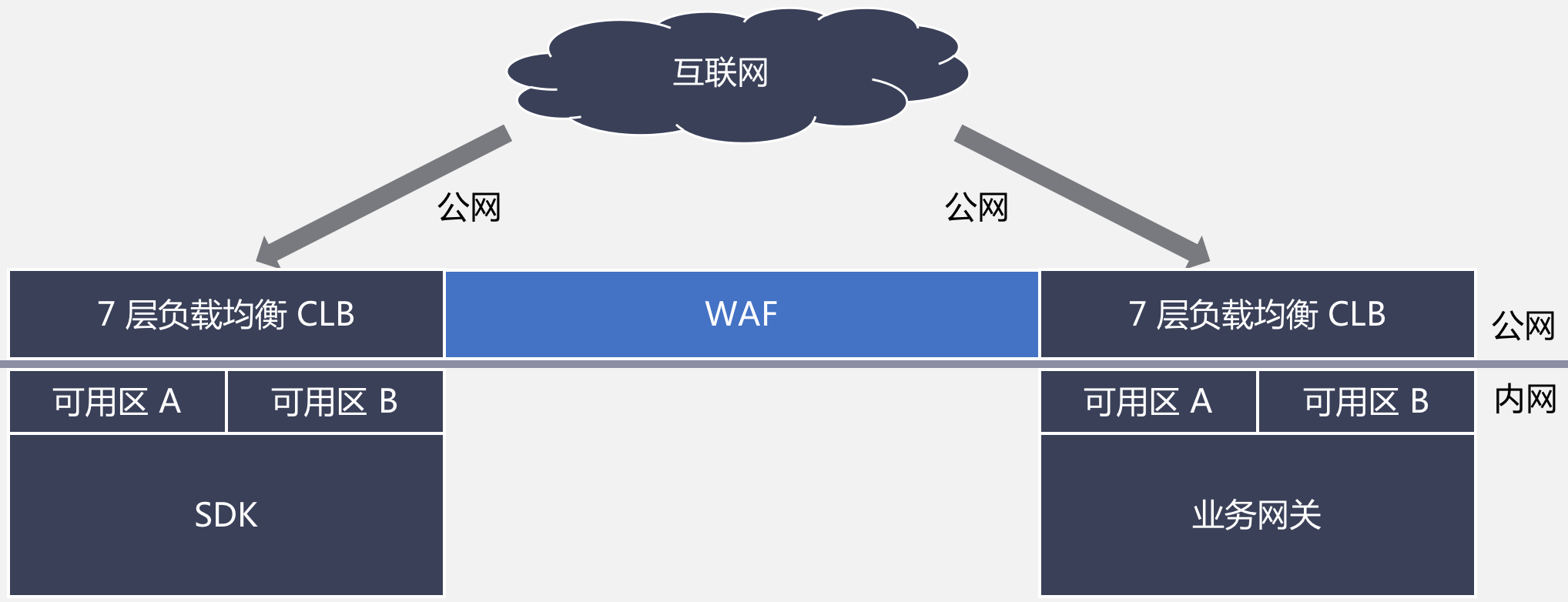

新架构图:

- 使用腾讯云 7 层负载均衡 CLB 产品, 卸载HTTPS流量

- 应用层下沉到内网,不再拥有公网 IP 地址,极大提升安全性

- 云厂商提供全方位保护,针对 DDoS 攻击有多种预案防范

- 业务网关与其他应用层之间的调用,使用 X-Forwarded-For 头部获取客户端真实 IP,业务不修改任何代码

- 引入腾讯云 WAF 防火墙,减少垃圾流量

总体上看,接入层上云较为简单。流量切换时,一定要想好回滚方案,防患于未然。